- PagerDuty /

- Integrationen /

- Splunk-Integrationshandbuch

Splunk-Integrationshandbuch

Vorteile von Splunk + PagerDuty

- Senden Sie reich formatierte Ereignisdaten von Splunk an PagerDuty, damit Sie die richtigen Personen einbeziehen, die Lösung beschleunigen und das Lernen verbessern können.

- Senden Sie benutzerdefinierte Nutzdaten an PagerDuty, um robustere Warnungen und Analysen zu ermöglichen.

- Erstellen Sie Vorfälle mit hoher und niedriger Dringlichkeit basierend auf der Schwere des Ereignisses aus der Splunk-Ereignisnutzlast.

Wie es funktioniert

- Diese Integration verwendet die nativen Webhooks von Splunk, um Ereignisse an PagerDuty zu senden.

- Ereignisse von Splunk lösen einen neuen Vorfall auf dem entsprechenden PagerDuty aus. Service , oder Gruppe als Warnungen in einen bestehenden Vorfall.

Anforderungen

- In Splunk : Diese Integration unterstützt Splunk Enterprise und Cloud. Ab Version 4 benötigt Splunk zusätzliche Berechtigungen. Jedem Splunk-Benutzer, der Splunk-Suchen als Warnungen speichern muss, die Ereignisse an PagerDuty senden, muss die Rolle „list_storage_passwords“ hinzugefügt werden ( amtliche Dokumentation ).

- In PagerDuty : Für die Konfiguration dieser Integration ist eine Manager-Basisrolle oder höher erforderlich. Wenn Sie sich nicht sicher sind, welche Rolle Sie haben, oder wenn Sie Ihre Berechtigungen anpassen müssen, besuchen Sie unsere Abschnitte zu Überprüfen Ihrer Benutzerrolle oder Benutzerrollen ändern.

Integrations-Komplettlösung

In PagerDuty

Es gibt zwei Möglichkeiten zur Integration mit PagerDuty: über Globales Event-Routing oder direkt über eine Integration in einen PagerDuty Dienst . Die Integration mit globalem Ereignisrouting kann von Vorteil sein, wenn Sie unterschiedliche Routingregeln basierend auf den Ereignissen erstellen möchten, die vom integrierten Tool kommen. Die direkte Integration mit einem PagerDuty Dienst kann von Vorteil sein, wenn Sie Warnungen vom integrierten Tool nicht basierend auf der Ereignisnutzlast an unterschiedliche Responder weiterleiten müssen.

Integration mit Global Event Routing

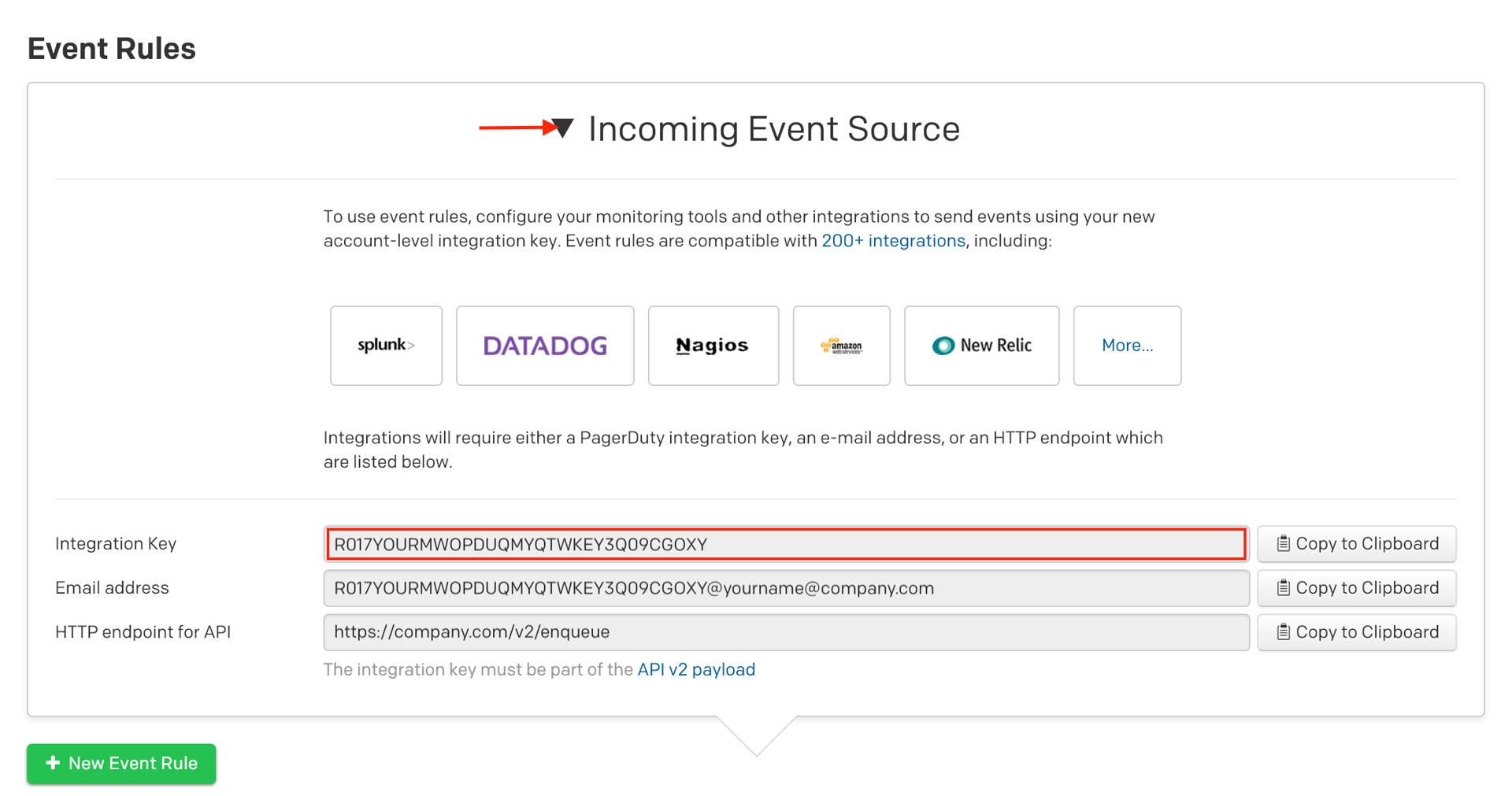

- Aus dem Automatisierungsmenü, wählen Sie Veranstaltungsregeln und klicken Sie auf Standardmäßiger globaler Regelsatz.

- Kopieren Sie auf dem Bildschirm „Eventregeln“ Ihre Integrationsschlüssel.

- Sobald Sie Ihren Integrationsschlüssel haben, Integrations-URL wird sein:

https://events.pagerduty.com/x-ere/[YOUR_INTEGRATION_KEY_HERE]

Sie können nun fortfahren mit In Splunk Abschnitt weiter unten.

Integration mit einem PagerDuty -Dienst

- Aus dem Wählen Sie im Menü „Dienste“ Serviceverzeichnis.

- Wenn Sie Ihre Integration zu einem bestehenden Dienst hinzufügen , klicken Sie auf den Namen des Dienstes, zu dem Sie die Integration hinzufügen möchten. Wählen Sie dann die Registerkarte „Integrationen“ und klicken Sie auf das Fügen Sie eine neue Integration hinzu.

Wenn Sie einen neuen Dienst für Ihre Integration erstellen, lesen Sie bitte unsere Dokumentation im Abschnitt Konfigurieren von Diensten und Integrationen und befolgen Sie die Schritte im Erstellen Sie einen neuen Serviceabschnitt. - Wählen Sie Splunk aus dem Integrationstyp Speisekarte.

- Klicken Service hinzufügen oder Integration hinzufügen , um Ihre neue Integration zu speichern. Sie werden zur Registerkarte „Integrationen“ für Ihren Dienst weitergeleitet.

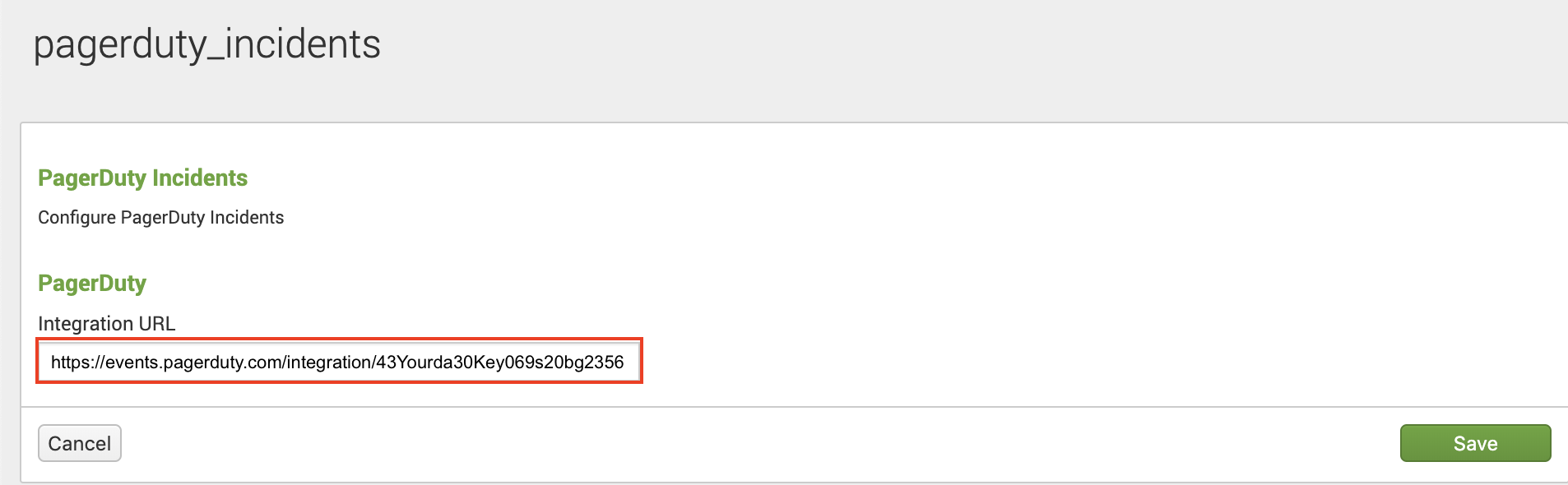

- Suchen Sie Ihre Integration in der Liste und klicken Sie rechts auf ∨. Kopieren Sie die Integrations-URL und bewahren Sie es zur späteren Verwendung an einem sicheren Ort auf.

In Splunk

- Klicken Sie auf das + im Menü auf der linken Seite, um die PagerDuty Incidents-App von der Splunkbase herunterzuladen.

- Suche nach dem PagerDuty App für Splunk und klicken Sie dann auf Installieren.

- Sobald die PagerDuty -App installiert wurde, navigieren Sie zu Einstellungen und wählen Sie Warnmaßnahmen .

- Stellen Sie sicher, dass der Status der PagerDuty App lautet Ermöglicht und dann auf PagerDuty einrichten rechts.

- Fügen Sie den Integrations-URL (generiert im Geben Sie im Abschnitt „PagerDuty“ oben) für Ihren PagerDuty Dienst in das bereitgestellte Feld ein.

- Führen Sie die Suche in Splunk aus, für die Sie eine Warnung erstellen möchten. Wir empfehlen, zum Testen die internen Protokolle von Splunk nach fehlgeschlagenen Anmeldeversuchen zu durchsuchen:

Index=_interne Komponente=UiAuth-Aktion=Anmeldestatus=Fehler - Klicken Sie auf das Dropdown-Menü „Speichern unter“ auf der rechten Seite und wählen Sie Alarm .

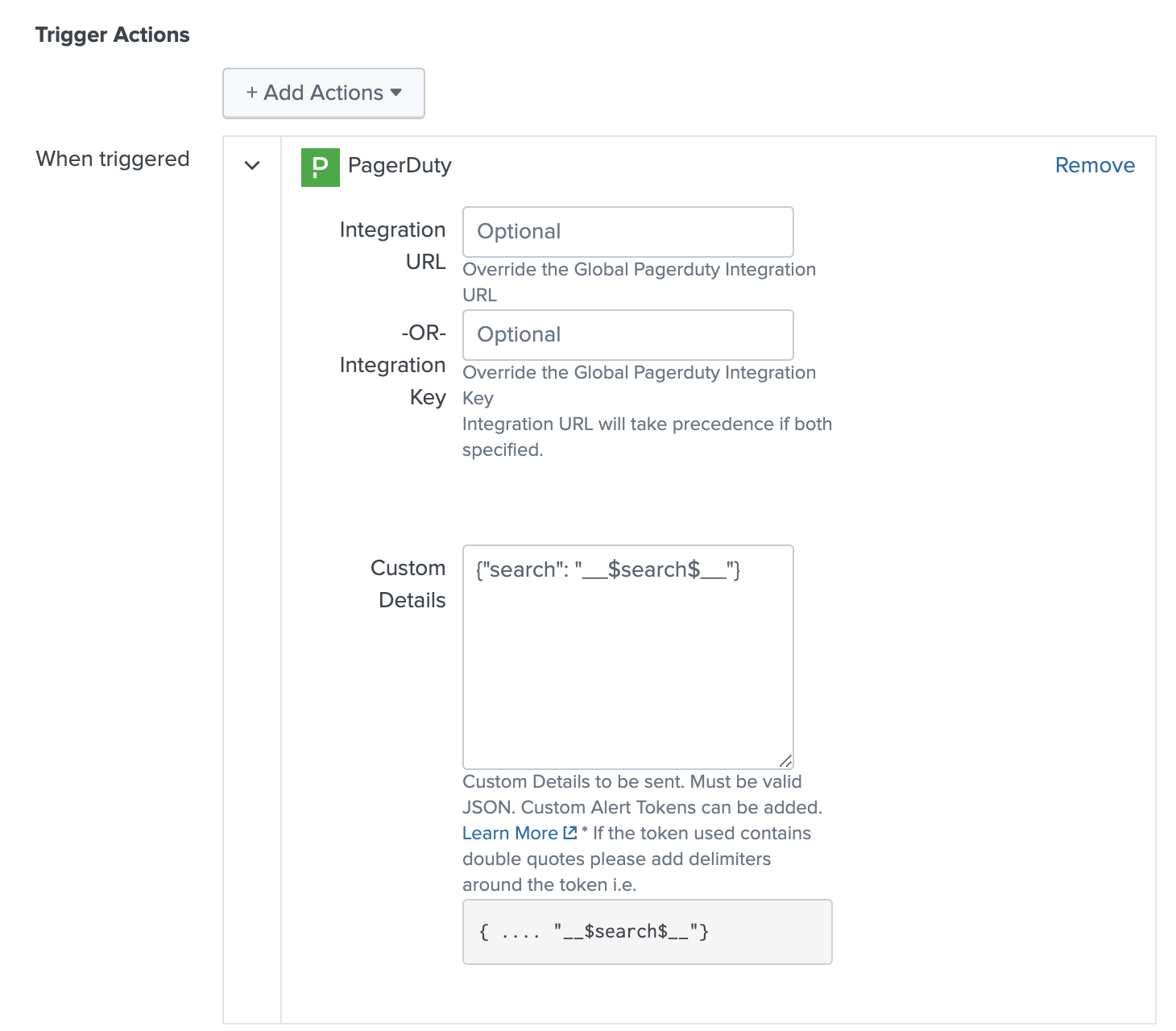

- Fügen Sie einen Titel für die neue Warnung hinzu, geben Sie die Bedingungen an, unter denen eine Warnung ausgelöst werden soll, und fügen Sie eine neue Trigger-Aktion hinzu. Wählen Sie PagerDuty als Trigger-Aktionstyp aus und klicken Sie auf Speichern. Standardmäßig wird dadurch die Integrations-URL benachrichtigt, die Sie beim Einrichten der PagerDuty -App festgelegt haben (Schritt 5 oben). Der Titel wird für den Vorfalltitel in PagerDuty verwendet.

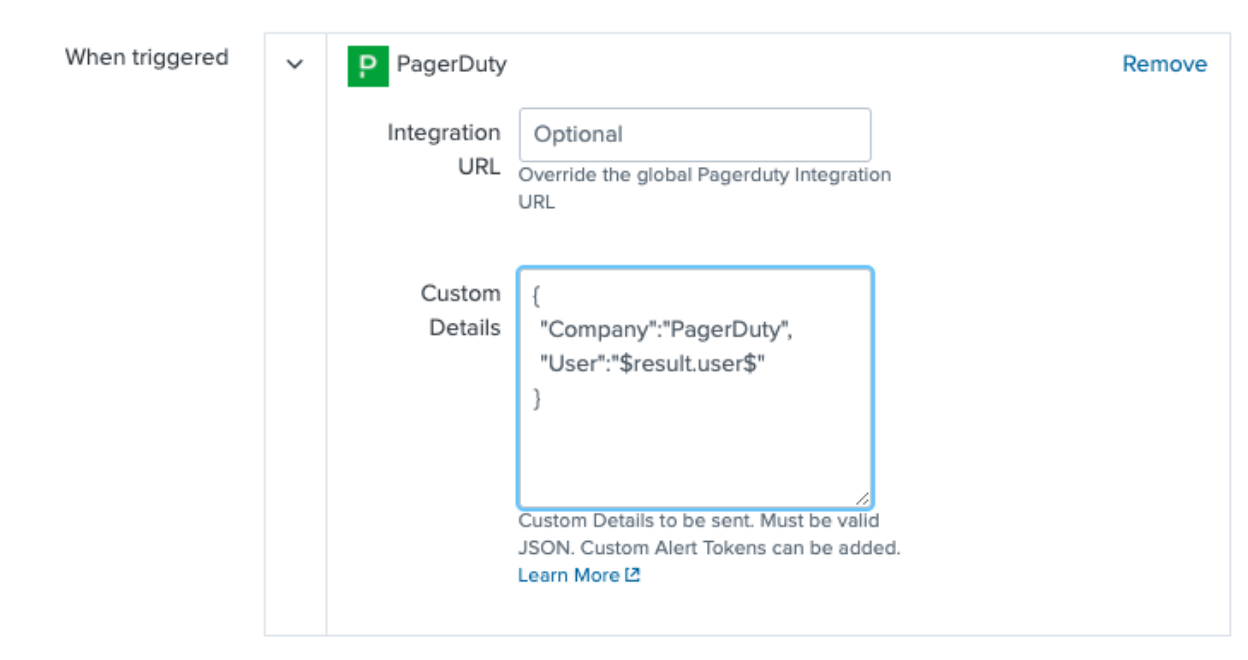

- Um die Suche nach Splunk-Warnmeldungen zu aktivieren, geben Sie Folgendes in das Benutzerdefinierte Details Feld:

- Sie können optional weitere benutzerdefinierte Details basierend auf Ihrem Anwendungsfall hinzufügen. Durch das Hinzufügen benutzerdefinierter Details erhalten Bereitschaftsbenutzer mehr Informationen zur Fehlerbehebung bei einem Alarm. Navigieren Sie auf dem PagerDuty Vorfallbildschirm zu Details und geben Sie Ihre benutzerdefinierten Details in das Benutzerdefinierte Details Feld für gesendete Informationen. Notiz : Dies muss in einem gültigen JSON-Format sein.

Testen Ihrer Integration

Wir empfehlen, Ihre Integration mit einer einfachen Suche zu testen, die leicht zu manipulieren ist, wie die oben genannte:

Index=_interne Komponente=UiAuth-Aktion=Anmeldestatus=Fehler

Dies führt bei jedem fehlgeschlagenen Anmeldeversuch zu Ergebnissen und ist eine leicht reproduzierbare Situation. Richten Sie Ihre Suche so ein, dass sie entweder nach einem Zeitplan oder in Echtzeit ausgeführt wird, und legen Sie einen niedrigen Schwellenwert fest (Anzahl der Ergebnisse ist beispielsweise größer als 0). Öffnen Sie Splunk in einem anderen Browser oder in einem Inkognito-Fenster und führen Sie einige fehlgeschlagene Anmeldeversuche durch. Kurz darauf sollten Sie einen neuen PagerDuty Vorfall sehen.

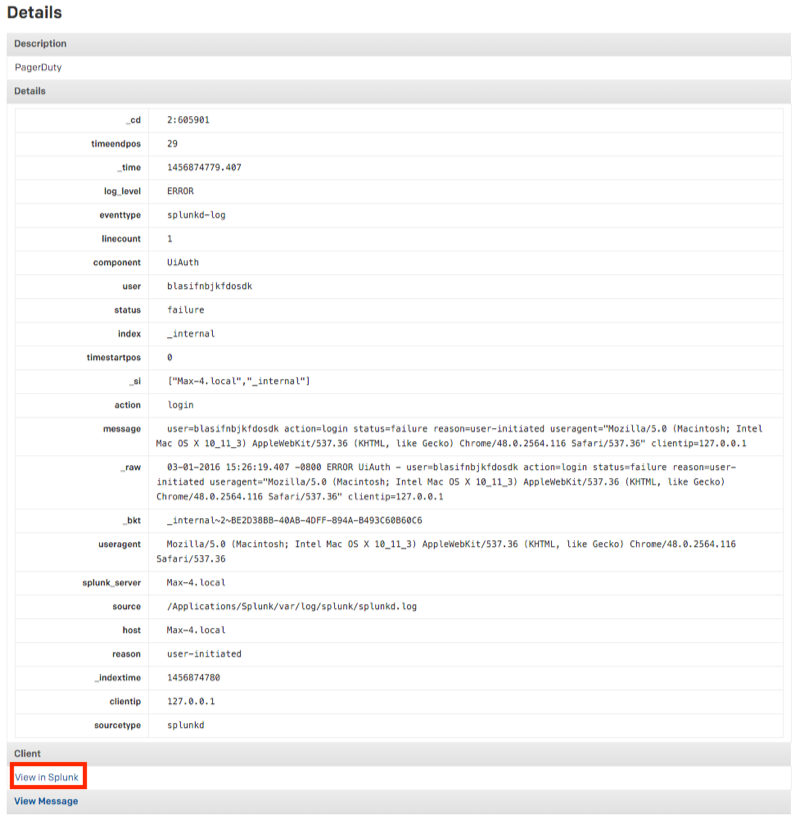

Wenn Sie auf die Vorfalldetails klicken, wird eine Aufschlüsselung der Warnung angezeigt und Sie erhalten einen Link zum Anzeigen der Suche in Splunk.

Erstellen eines benutzerdefinierten Triggers – nur Splunk Enterprise

Wir werden ein benutzerdefiniertes Detail erstellen, das die oben genannte einfache Suche ergänzt:

Index=_interne Komponente=UiAuth-Aktion=Anmeldestatus=Fehler

Als zusätzlichen Schritt zu Schritt 9 müssen wir das Benutzerdefinierte Details Abschnitt in der PagerDuty Trigger-Aktion. Wie bereits erwähnt, sollte dies gültiges JSON sein. Ein Beispiel hierfür ist:

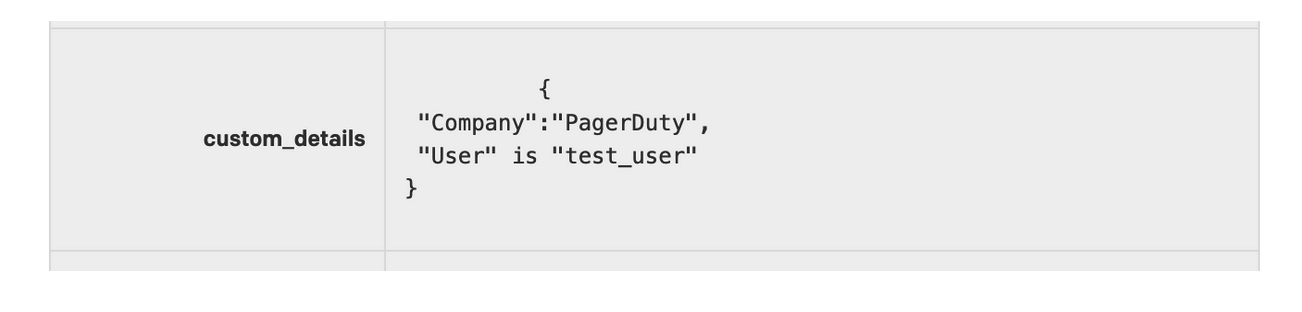

Kundenbenachrichtigungstoken und verwendet werden, können Sie mehr erfahren Hier . Gültige JSON-Warnmeldungen erscheinen im PagerDuty Details Abschnitt als Tabelle:

Ungültiges JSON wird in PagerDuty angezeigt Details Abschnitt als Zeichenfolge

Häufig gestellte Fragen

Gibt es andere Möglichkeiten, wie Splunk Warnungen an mehr als einen PagerDuty Dienst senden kann?

Ja. Neben der Verwendung des Integrations-URL-Felds unter Trigger-Aktionen kann man während Schritt 5 auch globale Ereignisregeln verwenden und basierend auf Ereignisregeln an verschiedene Dienste weiterleiten.

Werden PagerDuty Vorfälle behoben, wenn die Splunk-Suche keine Ergebnisse mehr liefert?

Nein. Zu diesem Zeitpunkt muss der PagerDuty -Vorfall von PagerDuty aus behoben werden.

Wie gruppiert PagerDuty eingehende Warnungen von Splunk?

Wenn Sie „Dienst bearbeiten“: In der Hauptdienstansicht können Sie Vorfälle nach Suchname, Komponente, Host oder Quelle gruppieren oder alle eingehenden Warnungen einem offenen Vorfall anhängen.

Funktioniert die Integration mit Search Head Clustering?

Ja, das ist möglich. Es ist Version 2.0.3 oder höher erforderlich.

Bereit, loszulegen?

Testen Sie jedes Produkt in der Operations Cloud kostenlos.

Keine Kreditkarte erforderlich.